Tor уже давно считается золотым стандартом конфиденциальности и анонимности. Так ли это на самом деле, и насколько легко перейти на «тёмную» сторону мы увидим ниже.

Чуть ранее я поднимал вопрос конфиденциальности и анонимности в интернет, и даже вместе с вами мы создали свой собственный VPN-сервер. Но что делать, если возможности поднять свой сервер нет, а конфиденциальность нужна? Бесплатный и анонимный - это два несовместимых понятия, но ведь и платный VPN сервис требует для оплаты вполне реальную карту, о какой анонимности в таком случае может идти речь? Но опять же, существует альтернатива VPN, и сегодня мы поговорим о Tor (The Onion Router).

Луковая маршрутизация

Tor, подобно VPN, пропускает весь трафик через зашифрованные туннели, скрывая реальные IP-адреса пользователей. Однако основное отличие сети Tor от VPN является его децентрализованность. Любой может запустить на своём компьютере браузер Tor и подключиться к этой сети, причём абсолютно бесплатно и без какой-либо регистрации.

Прежде чем открыть какой-либо ресурс в интернете, Tor направляет весь ваш трафик через три узла, которые выбираются случайным образом. На каждом узле используется свой слой шифрования, кстати, отсюда и пошло ассоциативное с луком название Onion. Крайний узел в этой цепочке является выходным узлом и ретранслирует трафик в открытый интернет. Таким образом, получается, что между первым и последним узлами нет никакой взаимосвязи, отсюда и высокая анонимность сетей Tor.

Tor можно использовать двумя способами:

- для доступа к обычным веб-сервисам,

- для доступа к скрытым сервисам Tor, которые имеют свои собственные доменные имена «.onion».

Пользователи Tor

Tor невольно ассоциируется с так называемым Даркнетом и подпольной работой всевозможных хакерских групп, а также местом, где можно купить любые запрещенные товары и услуги, в том числе оружие, наркотики. Но также есть и ряд легальных сервисов, работающих в «луковой» сети. Например, сайт BBC News блокируется в странах, которые предпочитают, чтобы их граждане смотрели только государственные СМИ. Поэтому с 2019 года для BBC работает Tor-сервис по адресу https://www.bbcweb3hytmzhn5d532owbu6oqadra5z3ar726vq5kgwwn6aucdccrad.onion

Запомнить такой адрес не совсем просто, но это небольшая плата за доступ к свободной прессе. Имена сервисов Tor обычно представляют собой 16-символьные случайные строки, но, приложив немного усилий, можно персонализировать первые несколько букв. Например, Facebook, который также заблокирован в ряде стран, использует Tor-сервис по адресу https://www.facebookwkhpilnemxj7asaniu7vnjjbiltxjqhye3mhbshg7kx5tfyd.onion

Стоит отметить, что вход в такие сервисы как Facebook или Google в определённой степени идентифицирует и раскрывает вас. Это приводит к записи файлов-кукисов и запуску рекламных трекеров, которые будут следовать за вами независимо от того, используете ли вы VPN или Tor, а возможно одновременно и то, и другое.

Установка и запуск браузера Tor

Готовая к запуску сборка для Linux поставляется в виде архива tar.xz, который можно скачать с официального сайта проекта Tor. Распакуйте его в удобное для вас место. Чтобы добавить ярлык запуска в меню приложений надо перейти в разархивированную папку и в командной строке набрать:

./start-tor-browser.desktop --register-appДля того чтобы своевременно получать обновления браузера Tor, вы можете добавить репозиторий Tor Package Repository в дистрибутивы, созданных на базе Debian.

Сначала надо проверить архитектуру процессора, так как в репозитории доступны двоичные файлы amd64, arm64 и i386. Правильный ответ будет в выводе следующей команды:

dpkg --print-architectureЧтобы все пакетные менеджеры могли получать доступ к метаданным и пакетам, имеющимся в источниках, которые доступны по протоколу https надо установить утилиту apt-transport-https:

sudo apt install apt-transport-httpsСоздайте файл с именем tor.list в папке /etc/apt/sources.list.d/ и добавьте в него следующие строки:

deb [signed-by=/usr/share/keyrings/tor-archive-keyring.gpg] https://deb.torproject.org/torproject.org «DISTRIBUTION» main

deb-src [signed-by=/usr/share/keyrings/tor-archive-keyring.gpg] https://deb.torproject.org/torproject.org «DISTRIBUTION» main

Замените «DISTRIBUTION» на кодовое имя вашей операционной системы, которое можно узнать, выполнив команду для Ubuntu и его производных:

lsb_release -cили для Debian:

cat /etc/debian_versionВ Ubuntu крайняя lsb версия имеет название «kinetic», которое скорее всего подойдёт для всех.

Затем добавим gpg-ключ для подписи устанавливаемых пакетов, выполнив следующую команду в консоли:

sudo wget -qO- https://deb.torproject.org/torproject.org/A3C4F0F979CAA22CDBA8F512EE8CBC9E886DDD89.asc | gpg --dearmor | tee /usr/share/keyrings/tor-archive-keyring.gpg >/dev/nullОсталось установить браузер tor и tor debian keyring:

sudo apt updatesudo apt install tor deb.torproject.org-keyringЗапуск Tor

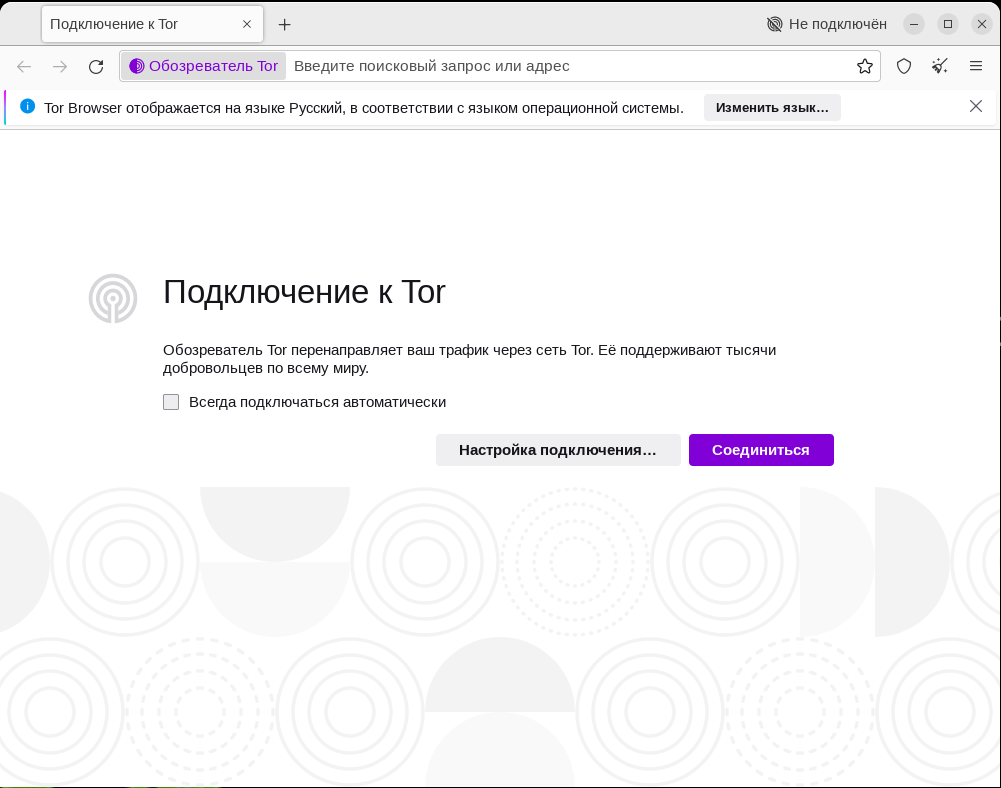

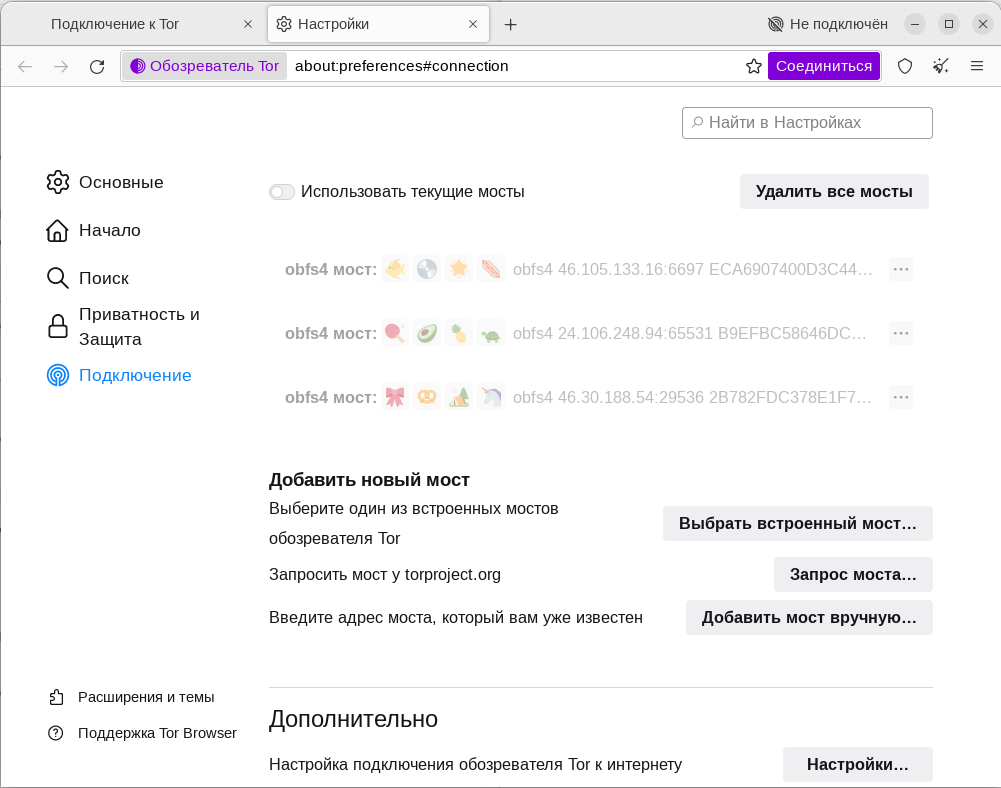

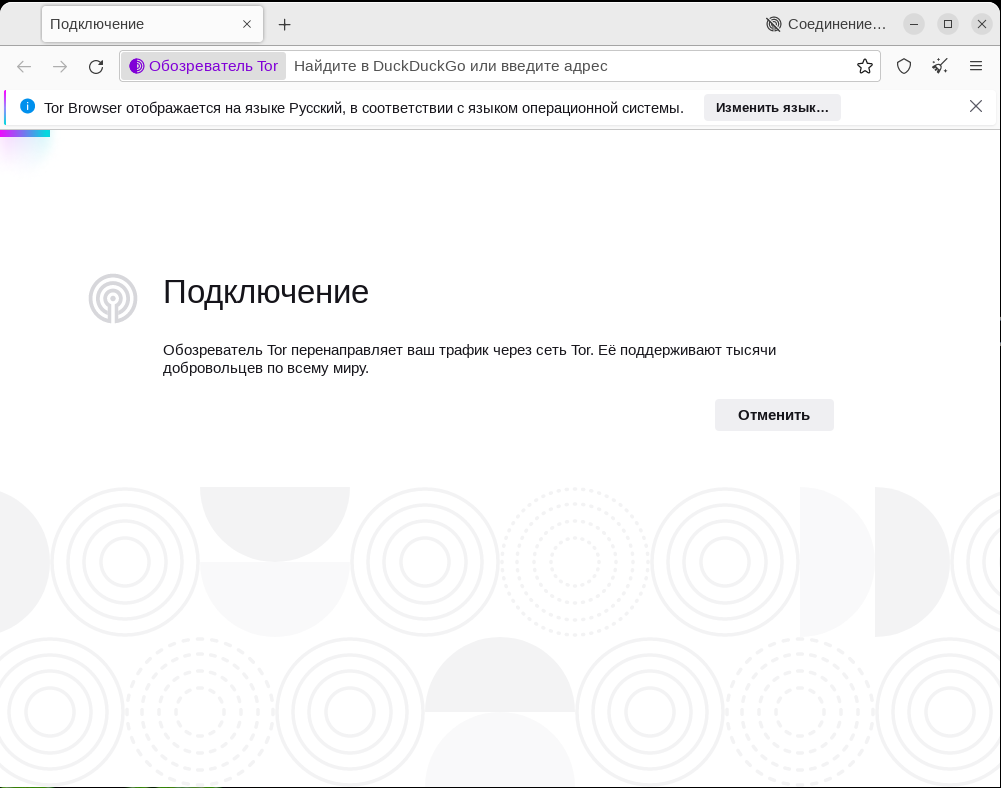

Браузер Tor представляет собой адаптированную версию Firefox ESR. Нажмите кнопку «Соединиться» и проверьте, сможете ли вы подключиться к сети Tor. Это займёт несколько секунд на создание ретрансляторов, цепей и прочего. И даже если вы находитесь за брандмауэром, он всё равно должен найти способ подключиться к сети. В некоторых странах общедоступные ретрансляторы Tor блокируются, к счастью это легко исправимо. На странице настроек браузера Tor вы можете запросить мост у torproject.org. Блокировать мосты Tor гораздо сложнее, поскольку полного списка всех мостов не существует, и существовать в принципе не может.

После подключения попробуйте открыть свой любимый сайт, которым, очевидно, является «Мастерская Linux nixCraft». Вы увидите один из главных недостатков Tor — он работает медленно. Иногда очень, очень медленно. Пропускная способность Tor ограничена, поэтому считается дурным тоном использовать его для работы с большими объёмами данных, например, для просмотра потокового видео. Хотя, как уже было сказано выше, для просмотра видео на Youtube необходимо авторизоваться в системе, что поставит крест на вашей анонимности.

Если вы хотите найти другие сайты Tor, то хорошей отправной точкой будет сайт «The Hidden Wiki». Это обычный веб-сайт, который содержит множество ссылок на популярные Tor-сайты. Кстати, на этот сайт можно зайти и без Tor. Адрес я преднамеренно не даю по этическим соображениям, но для вашей любимой поисковой системы найти его не составит большого труда. По умолчанию Tor-браузер использует режим постоянного приватного просмотра, который удаляет все cookies и данные сайта при закрытии браузера. Как и в обычном режиме приватного просмотра Firefox, он изолирует файлы cookie различных сайтов друг от друга, что затрудняет (если не полностью исключает) работу рекламных трекеров.

Безопасен ли Tor?

Кстати, противники Tor, к коим относятся VPN-провайдеры, настаивают на медленной работе сетей Tor. Хотя многие из них скрывают тот факт, что и они имеют ограничения по скорости. Я сам сталкиваюсь с этим постоянно, особенно при использовании серверов OpenVPN.

Также бытует мнение, что использование слабого и вредоносного узла выхода, после которого трафик перенаправляется на запрашиваемый ресурс, может быть прозрачным, то есть можно увидеть к каким доменам осуществляется доступ. Примерно то же самое сказать и про VPN-провайдера, если он, конечно, не запретил вести запись в журнал логов. Но, в отличие от VPN, выходной узел не знает IP-адреса конечного пользователя. Так что этот аргумент опять-таки не имеет смысла.

Много внимания уделяется тому факту, что изначально Tor был проектом ВМС США и долгое время финансировался Государственным департаментом. В настоящее время Tor по-прежнему финансируется государством, но основная часть средств поступает из частного сектора. Знаменитая презентация Агентства Национальной Безопасности под названием «Tor Stinks» была обнародована Эдвардом Сноуденом в 2013 году. В ней АНБ заявило о своей неспособности расшифровать трафик Tor, но отметило, что целенаправленная деанонимизация теоретически возможна, если приложить некоторые усилия.

Таким образом, секретного «черного хода» в Tor не существует, но всевозможные атаки оговаривались и даже предпринимались. В 2014 году исследователи из Университета Карнеги-Меллона провели успешную атаку на Tor с целью деанонимизации. Спустя два года было подтверждено, что правительство США заплатило институту Карнеги SEI значительную сумму за исследование этой проблемы. И что целью этих исследований было поймать оператора darknet-рынка, что и было сделано.

Заключение

Таким образом, мы видим, что Tor не является непробиваемым, а в будущем будут найдены новые и изобретательные способы атаки на него. Но это проект с открытым исходным кодом, и, как следствие, новости об уязвимостях будут распространяться быстро, и также быстро, хотелось бы на это надеяться, они будут устраняться. Мы узнали, что в сети Tor существуют вредоносные узлы, но также есть и множество умных людей, которые их отслеживают.

Как видим, Tor действительно является лучшим выбором, если вам в сети нужна полная конфиденциальность и анонимность.

Что вы думаете?

Показать комментарии / Оставить комментарий