Ежедневно, проверяя электронную почту я, не задумываясь, удаляю десятки писем от неизвестных адресатов, а также рекламные рассылки, которые обычно попадают в папку «спам». Обычно эти письма весьма безвредны, если не считать потерянного времени на их прочтение. Но среди них встречаются письма с вложениями или активными ссылками, которые могут реально нанести вред вам и вашему компьютеру.

Настоятельно рекомендую удалять все письма с вложениями, если адресат вам не знаком или хотя бы вызывает у вас подозрение. Если вы получили письмо с вложением, то ни в коем случае не скачивайте файл, а тем более не запускайте его на своём компьютере.

Что может произойти?

При первом обращении к скачанному файлу, будь то файл с расширением PDF, или Excel, или какой другой файл, пригодный для хранения внутри себя скрытой угрозы, произойдёт запуск скрипта, который начнёт загрузку зловредного кода из интернета. Далее злоумышленники могут получить доступ к вашим данным (логины, пароли), а также к файлам cookies вашего браузера, следить за финансовой деятельностью, записывать и передавать нажатия клавиш.

В прошлом году эксперты «Лаборатории Касперского» предупредили пользователей о массовой рассылке писем с вредоносным файлом внутри. Цель рассылки — заразить как можно большее количество компьютеров пользователей программой QBot, который также известен как QakBot, QuackBot или Pinkslipbot. Впервые банковский троян QBot был обнаружен в 2007 году. Разработчики зловреда поддерживают и развивают его до сих пор.

Зловред QBot присылают в различных вариантах: текст со ссылкой, текст с прикреплённым файлом PDF или Excel, или графический элемент, перенаправляющий вас на страницу с вредоносным архивом. Архив обычно защищён паролем, который услужливо предоставляется отправителем.

Проверка файла

Я хочу показать, как с помощью инструментов Linux можно безопасно просмотреть тот или иной файл. Допустим, что вы, так или иначе, получили файл в архиве. Самый быстрый, но, к сожалению не самый эффективный способ, - это проверить контрольную сумму скачанного архива с помощью команды «sha254sum». Низкая эффективность объясняется частыми изменениями в коде зловреда. Но мы, всё же понадеявшись на удачу, проверим сигнатуры файла на платформе VirusTotal.

sha256sum 16-05-2024_12-39-38.zip

4fa2b72ef083b05b9c54118e7b8c741d5cdcc61de59f1353f78314a3496137e5 16-05-2024_12-39-38.zip

После распаковки архива я получил файл с именем NK-2564372799.xlsb. Внимание! Я не запускаю и не открываю распакованный файл, для которого также можно получить контрольную сумму:

sha256sum NK-2564372799.xlsb

c1e3eec212ad3ddd002dea72f6a059900450efefa8103b5c754bfabe57db02c1 NK-2564372799.xlsb

Как я и предполагал, платформа не смогла идентифицировать ни архив, ни сам файл.

Как узнать тип файла

Кроссплатформенная утилита TrID предназначена для идентификации типов файлов по их двоичным сигнатурам. Существуют аналогичные утилиты с жестко заданными правилами, TriID не имеет таких правил. Вместо этого она является расширяемой и может быть обучена быстро и автоматически распознавать новые форматы. TrID использует базу данных определений, которые описывают повторяющиеся шаблоны для поддерживаемых типов файлов. Запустив утилиту, мы получим результаты в процентах, упорядоченные от наиболее вероятного, к наименее вероятному:

./trid NK-2564372799.xlsb

TrID/32 - File Identifier v2.24 - (C) 2003-16 By M.Pontello

Definitions found: 17754

Analyzing...

Collecting data from file: NK-2564372799.xlsb

62.2% (.XLSB) Excel Binary workbook (93021/2/14)

22.7% (.XLSX) Excel Microsoft Office Open XML Format document (34000/1/7)

11.7% (.ZIP) Open Packaging Conventions container (17500/1/4)

2.6% (.ZIP) ZIP compressed archive (4000/1)

0.6% (.PG/BIN) PrintFox/Pagefox bitmap (640x800) (1000/1)Следующим шагом надо точнее убедиться в том, какой тип и расширение имеет файл. Воспользуемся встроенной командой file, которая игнорирует расширение файла и вместо этого выполняет серию тестов для его идентификации:

file NK-2564372799.xlsb

NK-2564372799.xlsb: Microsoft Excel 2007+

Итак, в результате проведённых тестов я убедился, что файл имеет расширение «xlsb», то есть является бинарной электронной таблицей Excel, поэтому я обращаюсь к другому инструменту под названием ExifTool.

Что внутри

ExifTool - это независимое от платформы приложение командной строки для чтения, записи и редактирования метаинформации в самых разных файлах. ExifTool написан с использованием библиотек Perl, автором которого является Фил Харви. С помощью ExifTool можно просматривать метаданные, как фотографий, так и файлов:

./exiftool ../NK-2564372799.xlsb

ExifTool Version Number : 12.84

File Name : NK-2564372799.xlsb

Directory : ..

File Size : 29 kB

File Modification Date/Time : 2024:05:19 12:46:22+05:00

File Access Date/Time : 2024:05:19 12:47:07+05:00

File Inode Change Date/Time : 2024:05:19 12:47:06+05:00

File Permissions : -rw-r--r--

File Type : XLSB

File Type Extension : xlsb

MIME Type : application/vnd.ms-excel.sheet.binary.macroEnabled.12

Zip Required Version : 20

Zip Bit Flag : 0x0006

Zip Compression : Deflated

Zip Modify Date : 1980:01:01 00:00:00

Zip CRC : 0x93315627

Zip Compressed Size : 543

Zip Uncompressed Size : 3802

Zip File Name : [Content_Types].xml

Title :

Subject :

Creator :

Description :

Last Modified By : Admin

Revision Number : 6

Create Date : 2023:02:24 14:52:44Z

Modify Date : 2024:05:19 07:46:22Z

Language : en_EN

Template :

Total Edit Time : 45 minutes

Application : Microsoft Excel

Doc Security : None

Scale Crop : No

Heading Pairs : Sheets, 13

Titles Of Parts : Sheet, CCwdbuk1, Sssssbvr1, Sssssbvr2, GERGEGSFWG, Vuk1, Vuk2, Vuk3, Vuk4, Vuk5, Vuk6, Vuk7, HidenSheet

Links Up To Date : No

Shared Doc : No

Hyperlinks Changed : No

App Version : 14.0300Наиболее интересными являются названия листов, которые отображены в «Titles Of Parts». Эта информация может оказаться полезной на следующих этапах анализа. Имена этих листов выглядят несколько подозрительно, поэтому, я думаю, стоит проверить их тщательнее.

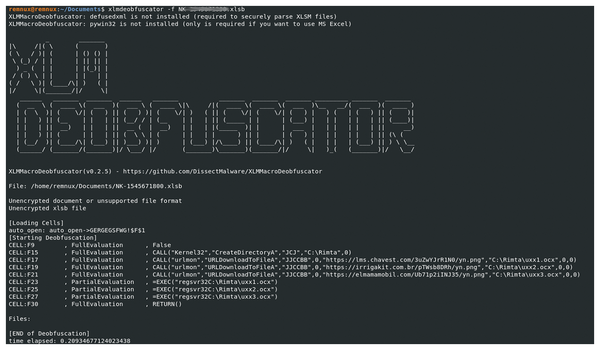

После окончательной идентификации файла я могу проанализировать его содержимое. Для этого я воспользуюсь инструментом XLMMacroDeobfuscator. С его помощью можно декодировать макросы в файлах XLM, также известные как макросы Excel 4.0. Инструмент поддерживает форматы «.xls», «.xlsm» и «.xlsb». Для анализа я использую следующую команду:

xlmdeobfuscator -f NK-1545671800.xlsb

Анализ вывода исполнения программы XLMMacroDeobfuscator показывает, что сначала на диске «C:» создается папка «Rimta», в которую с помощью функции URLDownloadToFileA() скачиваются три исполняемых файла uxx1.ocx, uxx2.ocx и uxx3.ocx. Там же можно увидеть ссылки, откуда будут загружены вредоносные файлы: elmamamobil.com, irrigakit.com.br, lms.chavest.com.

Альтернативой инструменту XLMMacroDeobfuscator является скрипт zipdump.py. Используйте ключ -s для указания индекса и ключ -d для получения необработанного дампа.

Заключение

Большинство наученных горьким опытом пользователей знают, что лучше не запускать на компьютере файлы, которые вызывают сомнения. Такие файлы лучше сразу же удалить. Однако, иногда задача состоит в том, чтобы узнать, что находится внутри файла (архива), не спровоцировав при этом заражение компьютера. В этой статье как раз описаны некоторые инструменты, которые вы можете использовать, чтобы узнать содержимое файла, не запуская его. Я считаю, что подобные навыки очень полезны.

Специалисты в области информационной безопасности кроме обозначенных выше инструментов в своей работе используют помимо прочего специально адаптированные для анализа вредоносного ПО дистрибутивы. Например, REMnux forensic toolkit и SIFT Workstation являются примерами наборов инструментов, предназначенных для задач цифровой криминалистики.

REMnux - это набор инструментов Linux для реверс-инжиниринга и анализа вредоносных программ. REMnux содержит коллекцию бесплатных инструментов, созданных сообществом. Аналитики могут использовать его для исследования вредоносного ПО без необходимости искать, устанавливать и настраивать инструменты.

SIFT Workstation - это коллекция бесплатных инструментов реагирования на инциденты и криминалистики с открытым исходным кодом, предназначенных для проведения детальной цифровой криминалистической экспертизы в различных условиях. Она может соответствовать любому текущему набору инструментов для реагирования на инциденты и криминалистики.

Что вы думаете?

Показать комментарии / Оставить комментарий